—

Google permet de cracker des mots de passe

J’ai abordé il y a quelque temps ici-même une technique permettant de cracker très rapidement des mots de passe. Le principe s’appuyait sur le logiciel Ophcrack et d’énormes bases de données de mots de passe pré-hashés.

Je viens de tomber sur un autre article particulièrement intéressant, sur Light Blue Touchpaper. L’auteur y explique que son blog sous WordPress a récemment été hacké par quelqu’un qui avait tout simplement créé un compte utilisateur sur le blog puis trouvé le moyen de lui donner les droits administrateur. Rien de très grave jusque là, l’auteur ayant rapidement désactivé le compte en question. Mais avant de supprimer toute trace du passage de l’individu malveillant, il s’est dit que cela pourrait être intéressant de trouver le mot de passe qu’avait employé le hacker pour s’enregistrer sur le blog.

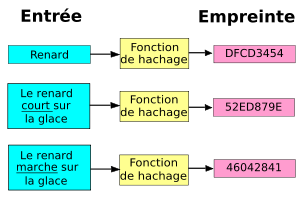

Il faut savoir que les mots de passe des utilisateurs WordPress sont stockés dans la base de données sous leur forme hashée (au format MD5). Pour rappel, le hashage d’une donnée est une technique qui permet d’obtenir une empreinte unique de cette donnée. C’est beaucoup utilisé en cryptographie car il est impossible à partir de l’empreinte hashée de réaliser l’opération inverse et de décrypter l’information, à moins de faire une empreinte de toutes les combinaisons de données possibles et de les comparer à l’empreinte initiale.

Notre blogueur s’attèle donc à cette tache. Il récupère l’empreinte MD5 du mot de passe utilisée par le hacker et code un script qui va réaliser les empreintes de tous les mots du dictionnaire anglais. Il essaye aussi de rajouter des numéros à la fin des mots. Sans succès. Il tente alors sa chance avec le dictionnaire russe, ayant trouvé des commentaires en russe dans le code d’attaque laissé par le pirate. Toujours sans succès.

Il aurait pu continuer longtemps ses recherches, essayer l’outil Ophcrack mentionné plus haut et aurait probablement fini par trouver, mais au bout d’un certain temps et surtout après s’être donné beaucoup de mal. Au lieu de ça, il a simplement lancé une recherche de l’empreinte MD5 sur Google.

Le résultat ne se fait pas attendre, il tombe sur 2 résultats. L’un est une page généalogique listant des personnes dont le surnom est Anthony. L’autre, une annonce pour la vente d’une maison indiquant « Please Call for showing. Thank you, Anthony« . Et effectivement, le mot de passe employé par le hacker s’est révélé être Anthony.

Le hash du mot de passe était indexé dans Google, car il apparaissait tout simplement dans le lien d’une page web. C’est assez fréquent que les développeurs hashent le nom d’un fichier pour lui donner un identifiant unique par exemple. Google indexe donc probablement des quantités phénoménales d’empreintes, et se comporte donc comme un outil de recherche dans une base de données pré-hashées pratiquement sans limite (et surtout disponible à tout un chacun).

Un conseil donc, lorsque vous vous enregistrez sur des sites ou des blogs, n’hésitez pas à utiliser des mots de passe très long et si possible non-issus d’un quelconque dictionnaire. En attendant que les moteurs de blogs type WordPress mettent en place du salting, qui consiste à ajouter à votre mot de passe avant de le hasher, une clef plus ou moins longue qui compliquera de façon exponentielle la tache des hackers.

[…] ai souvent parlé (ici, là et encore là), mais soigner ses mots de passe est essentiel de nos jours et c’est toujours […]

flers